Comprendre le certificat https

Publié le jeudi 8 octobre 2015, par

Mis à jour le jeudi 18 juillet 2024

Mots clés : https, sécurité numérique, vulgarisation - éducation populaire (AI²),

Dans un précédent article j’expliquais pourquoi le certificat pouvait être invalide au yeux du navigateur et comment fonctionnait le système actuel de certificat. Il n’est pas basé sur la confiance que vous avez dans le site mais sur la confiance que les éditeurs des navigateurs web accordent à des entreprises commerciales pour vendre des certificats. Les organisations comme Mozilla, Google ou Microsoft installe par défaut les certificats racine des revendeurs de certificats. (Verisign, Comodo, Geotrust, Symantec...) Ces entreprises font ensuite payer des certificats (parfois très cher) pour délivrer des certificats aux éditeurs de sites web (comme moi). Plus on paie cher, plus le niveau de vérification (qui demande le certificats, cette personne existe-elle réellement) est élevé. Mais cela ne nous donne pas plus d’indication sur la sécurité de la connexion.

Vérifier les informations d’un certificat

Je me propose de vous apprendre à vérifier un certificat https manuellement. Toute les manipulations seront réalisés sur le navigateur Firefox.

Rendez-vous au hasard sur une page web sécurisé. Dans l’exemple suivant je vais utiliser le site du moteur de recherche Duckduckgo. Cliquez sur le petit cadenas dans la barre d’adresse puis sur « Plus d’informations ». Dans l’onglet « Sécurité » cliquez sur « Afficher le certificat ».

Regardons ensemble ce qu’on y trouve.

Le certificat est vérifié pour les utilisations Client et Serveur.

Section « Émis pour »

On retrouve les détails du site web que vous visitez.

Nom commun : c’est généralement l’URL du site web que l’on visite. Elle peut comporter une étoile pour signifier que tous les sous-domaines sont inclus dans le certificat

Organisation : C’est l’entreprise, association, fondation, gouvernement...qui est propriétaire du site web.

Unité d’organisation : c’est le service concerné par le certificat (pour les sites web grand public ce champ n’est généralement pas utilisé)

Numéro de série : ce numéro est attribué de façon automatique par le vendeur de certificat. Il permet d’avoir une traçabilité sur les certificats vendus

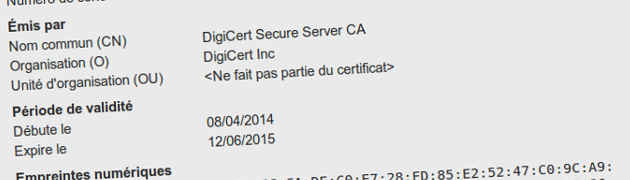

Section « Émis par »

C’est l’organisation qui a produit le certificat

Nom commun : C’est le nom du serveur ou du site qui délivre le certificat.

Organisation : C’est le nom de l’organisme qui délivre le certificat. Pour le site Duckduckgo c’est DigiCert, une société en sécurité très populaire au même titre de Verisign, Geotrust ou Comodo.

Unité d’organisation : c’est le service de l’organisation qui a vendu le certificat (tout comme la section précédente ce champ n’est généralement pas utilisé)

Le cas d’une attaque Homme du milieu

Dans les entreprise il n’est pas rare que l’autorité émettrice du certificat soit l’entreprise elle-même en lieu et place de l’autorité de certification classique. Cela devrait provoquer une alerte dans le navigateur mais les postes professionnel intègre les certificats signé par les autorités des entreprises. Lorsque cela arrive l’administrateur réseau de l’entreprise peut potentiellement avoir un accès en clair à toutes les communication chiffrés.

Aller plus loin, vérifier la sécurité d’un serveur

Si le certificat est bien vérifié il identifie correctement le site web et éventuellement le ou les éditeur du site. Mais il ne donne pas d’information sur la sécurité du serveur.

Aeris à pris sur lui de vérifier la sécurité des serveur de certains gros site. Le résultat est alarmant. Dans ce tableau on peut voir par exemple que les serveurs des banques ne sont pas correctement sécurisé, lorsque des sites personnels qui brassent moins de visiteurs et qui sont généralement maintenu par une seul personne le sont.

Mon site par exemple, hébergé sur les serveurs d’EuroWH a vu sa note augmenter lorsque j’ai parlé au support du problème des suites de chiffrement obsolètes.

Pour tester un serveur vous pouvez utiliser les outils de SSLABS ainsi que l’outil développé par Aeris à savoir CryptCheck (plus rigoureux en terme de notation).

Merci Aeris pour la relecture.

Un message, un commentaire ?

Si la question concerne un script que j'ai écrit, merci de me contacter par courriel.

Blog de Djan GICQUEL

Blog de Djan GICQUEL